Här nedan följer en komplett guide hur du konfigurerar RSA för TMG.

Vi förutsätter att vi har tre servrar 1 st. TMG, 1 st. Exchange Server med OWA (CAS) på och 1 st. RSA Server.

- Skapa ett agent host record på RSA servern

- Starta RSA Database Administration – Host Mode (RSA Authentication Manager – Host Mode)

- På “Agent Host” menyn väljer du “Add Agent Host”.

- I “Name”-fältet skriver du namnet på TMG servern. IP adressen ska fyllas i automatiskt när du byter fält, annars fyller du i IP adressen manuellt.

- I “Agent Type” väljer du “Net OS Agent”

- Klicka på [Select] för att välja Site

- Verifiera att “Node Secret Created” inte är ifylld. Är den det, kryssa ur den.

- Klicka på [Create Node Secret File…]

- Klicka på [Browse…] och välj lämplig plats (filen bör heta nodesecret.rec)

- Fyll i Lösenord och klicka på [OK]

- Klicka [OK]

- På Agent Host menyn väljer du Generate Configuration Files…

- Välj “One Agent Host” och klicka på [OK]

- Välj TMG servern som du just skapat och klicka på [OK]

- Spara filen som “sdconf.rec” på lämplig plats. Det är viktigt att filen heter just “sdconf.rec”

- Kopiera filerna sdconf.rec och nodesecret.rec till C:\Windows\System32 katalogen på TMG Servern om det är ett x86 system och till C:\Windows\SysWOW64 katalogen om det är ett x64 system

- Kopiera filen agent_nsload.exe från “RSA installationsbibliotek”\prog till samma bibliotek som de andra två filerna.

- Konfigurera TMG Servern för RSA

- Logga in som local admin på TMG Servern

- starta ett CMD (Command Prompt) fönster som administratör (högerklicka och välj “Run as Administrator”)

- Byt katalog till den katalog du lade filerna ovan (C:\Windows\System32 eller C:\Windows\SysWOW64)

- Kör kommandot agent_nsload.exe -f nodesecret.rec -p PassWord där du byter ut PassWord mot lösenordet du angav när du skapade node secret filen på RSA Servern

- Nu ska det ha skapats en fil med namnet “SECURID” utan extension i samma bibliotek som du körde kommandot från. Verifiera att filerna sdconf.rec och SECURID kan läsas av “Network Service”.

- Sätt rättigheter på sdconfig katalogen i installationsbiblioteket för TMG/ISA Server (C:\Program Files (x86)\Microsoft ISA Server\) så att “Networks Service” har modify. Detta krävs för att TMG ska kunna skriva i biblioteket.

- Kopiera sdconf.rec och SECURID till sdconfig katalogen i installationsbiblioteket för TMG/ISA Server (C:\Program Files (x86)\Microsoft ISA Server\)

- Verifiera att registervärdet “PrimaryInterfaceIP” finns under nycklarna “HKEY_LOCAL_MACHINE\SOFTWARE\SDTI\AceClient\” (för x86) och “HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\SDTI\AceClient\” (för x64). Värdet ska TMG:ns interna IP adress som Value data:. Lägg till värdet på båda ställena på x64 maskiner för säkerhets skull. Detta värde behövs för att RSA agenten ska hitta till RSA servern.

- Sätt rättighet på AceClient nycklarna ovan så att “Network Service” har fulla rättigheter (behövs för att TMG ska kunna skriva här)

- För att tillåta trafik mellan TMG och RSA går du in i TMG konsolen (Forfront TMG Management) och högerklickar på “Firewall Policy” och väljer “Edit System Policy…” Markera “RSA SecurID” under “Authentication Services” och verifiera att “Enable this configuration group” är ikryssat. Gå till fliken “To” och verifiera att “Internal” eller minst RSA servern ligger där.

- Verifiera routing mellan TMG och RSA Server så att trafiken kommer fram.

- Ladda ner Microsofts testverktyg för RSA Det gör du här

- Packa upp zip-filen till installationsbiblioteket för TMG/ISA Server (C:\Program Files (x86)\Microsoft ISA Server\). Nu ska sdtest.exe finnas i katalogen.

- Gå nu tillbaka till RSA servern och starta RSA ACE/Server Log Monitor som ligger i startmenyn för RSA ACE Server. Klicka [OK] i rutan som visas (se bilden). Vi ska använda log monitorn för att verifiera att att allt fungerar som det ska.

- Gå tillbaka till TMG Servern och kör SDTEST.exe (som du kopierade i steg 13) som administratör (högerklicka och välj “Run as Administrator”), förhoppningsvis visas nu lite information om servern som ska användas. Det är viktigt att köra som administratör annars fungerar inte nästa steg.

- Klicka på [RSA ACE/Server Test Directly] och ange namn och passcode (pin+tokenCode) för ett giltigt konto som du vet fungerar. Du bör få “Authentication Successful” (om inte, körde du verkligen som administratör?)

- Verifiera i RSA loggen på RSA Servern att du fått “Passcode accepted”

- Starta om “Microsoft Firewall” tjänsten eller hela TMG Servern.

- Konfiguration av weblyssnare och publiceringsregel som ska använda RSA

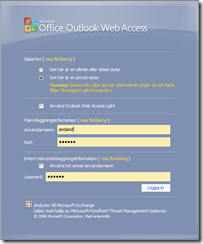

- Gå in på web-lyssnaren (web listener) som du ska använda för OWA. Gå till fliken “Authentication” och verifiera att det står “HTML Form Authentication” som metod. Kryssa i rutan “Collect additional delegation…” om du vill att användaren ska ange både RSA information och AD inloggning på samma ställe. Kryssa i “RSA SecurID”

- Gå in på publiceringsregeln för OWA. Gå till fliken “Authentication Delegation” och välj “NTLM authentication”

- Gå in på fliken “Users” och verifiera att endast “All Authenticated Users” är med i listan

- Test av konfiguration

Bra referensartiklar finns här